Malware para Android utiliza NFC para roubar dinheiro em caixas eletrônicos.

Aplicativos maliciosos para celulares Android estão explorando a tecnologia NFC para realizar transações fraudulentas em caixas eletrônicos, resultando em roubos de dinheiro.

Pesquisadores da ESET descobriram o malware NGate, capaz de transmitir dados de cartões de pagamento das vítimas, por meio de um aplicativo malicioso instalado em seus dispositivos Android, para o telefone Android com root do atacante.

Saques não autorizados em caixas eletrônicos

O principal objetivo da campanha ao atacar bancos era facilitar saques não autorizados em caixas eletrônicos das contas bancárias das vítimas. Isso foi alcançado por meio da transmissão de dados NFC dos cartões físicos de pagamento das vítimas, via seus smartphones Android comprometidos utilizando o malware NGate Android, para o dispositivo do atacante.

O atacante então utilizou esses dados para realizar transações em caixas eletrônicos. Caso esse método falhasse, o atacante tinha um plano alternativo para transferir fundos das contas das vítimas para outras contas bancárias.

“Não vimos essa nova técnica de retransmissão NFC em nenhum malware Android descoberto anteriormente. A técnica é baseada em uma ferramenta chamada NFCGate, desenvolvida por estudantes da Universidade Técnica de Darmstadt, na Alemanha, para capturar, analisar ou alterar tráfego NFC; portanto, nomeamos essa nova família de malware NGate”, afirma Lukáš Štefanko, que descobriu a nova ameaça e técnica.

Atividades do malware NGate para Android

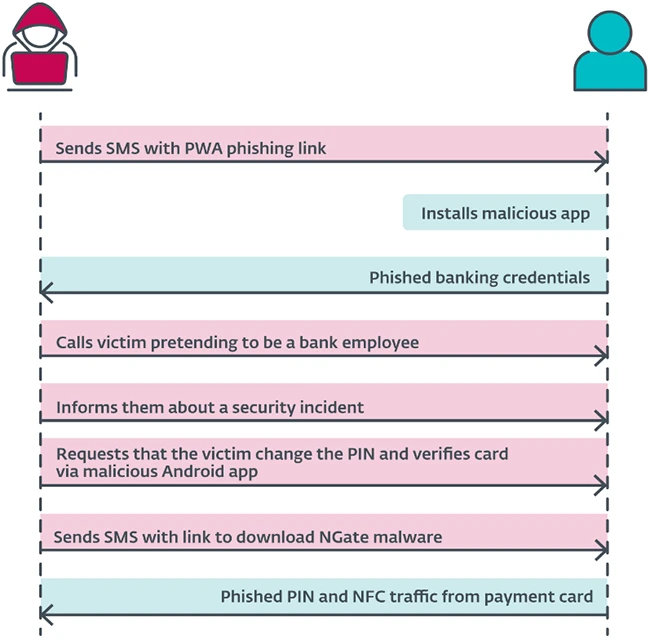

As vítimas baixaram e instalaram o malware após serem enganadas a pensar que estavam se comunicando com seu banco e que seu dispositivo havia sido comprometido. Na realidade, as vítimas haviam inadvertidamente comprometido seus próprios dispositivos Android anteriormente, baixando e instalando um aplicativo de um link em uma mensagem SMS enganosa sobre uma possível declaração de imposto de renda.

É importante observar que o NGate nunca esteve disponível na loja oficial Google Play.

O malware NGate para Android está relacionado às atividades de phishing de um ator de ameaça que opera na República Tcheca desde novembro de 2023. No entanto, a ESET acredita que essas atividades foram suspensas após a prisão de um suspeito em março de 2024. A pesquisa da ESET observou pela primeira vez o ator de ameaça atacando clientes de bancos tchecos proeminentes a partir do final de novembro de 2023. O malware foi entregue por meio de domínios de curta duração se passando por sites bancários legítimos ou aplicativos móveis bancários oficiais na loja Google Play.

Os atacantes aproveitaram o potencial dos aplicativos web progressivos (PWAs), apenas para posteriormente refinar suas estratégias empregando uma versão mais sofisticada de PWAs conhecida como WebAPKs. Eventualmente, a operação culminou na implantação do malware NGate.

Coleta de informações pessoais

Em março de 2024, a pesquisa da ESET descobriu que o malware NGate para Android se tornou disponível nos domínios de distribuição anteriormente usados para facilitar campanhas de phishing entregando PWAs e WebAPKs maliciosos. Após ser instalado e aberto, o NGate exibe um site falso que solicita as informações bancárias do usuário, que são então enviadas para o servidor do atacante.

Além de suas capacidades de phishing, o malware NGate também vem com uma ferramenta chamada NFCGate, que é utilizada de forma indevida para transmitir dados NFC entre dois dispositivos – o dispositivo de uma vítima e o dispositivo do perpetrador. Alguns desses recursos funcionam apenas em dispositivos com root; no entanto, neste caso, a transmissão de tráfego NFC também é possível a partir de dispositivos sem root.

O NGate também solicita a suas vítimas que insira informações confidenciais como seu ID de cliente bancário, data de nascimento e o código PIN para seu cartão bancário. Ele também pede que eles ativem o recurso NFC em seus smartphones. Então, as vítimas são instruídas a colocar seu cartão de pagamento na parte de trás de seu smartphone até que o aplicativo malicioso reconheça o cartão.

Acesso físico a cartões de pagamento

Além da técnica utilizada pelo malware NGate, um atacante com acesso físico a cartões de pagamento pode copiá-los e simulá-los. Essa técnica poderia ser empregada por um atacante tentando ler cartões por meio de bolsas, carteiras, mochilas ou capas de smartphones que contenham cartões, particularmente em locais públicos e lotados. No entanto, esse cenário geralmente se limita a fazer pequenos pagamentos sem contato em pontos de terminal.

“Garantir proteção contra tais ataques complexos requer o uso de determinadas medidas proativas contra táticas como phishing, engenharia social e malware Android. Isso significa verificar os URLs dos sites, baixar aplicativos de lojas oficiais, manter códigos PIN secretos, usar aplicativos de segurança em smartphones, desligar a função NFC quando não for necessário, usar capas protetoras ou usar cartões virtuais protegidos por autenticação”, aconselha Štefanko.

Fonte: https://www.helpnetsecurity.com/2024/08/22/android-malware-nfc-data-atm-withdrawals/